本文来自 Chainalysis 报告,原文作者:Chainalysis 团队

Odaily 星球日报译者 | 念银思唐

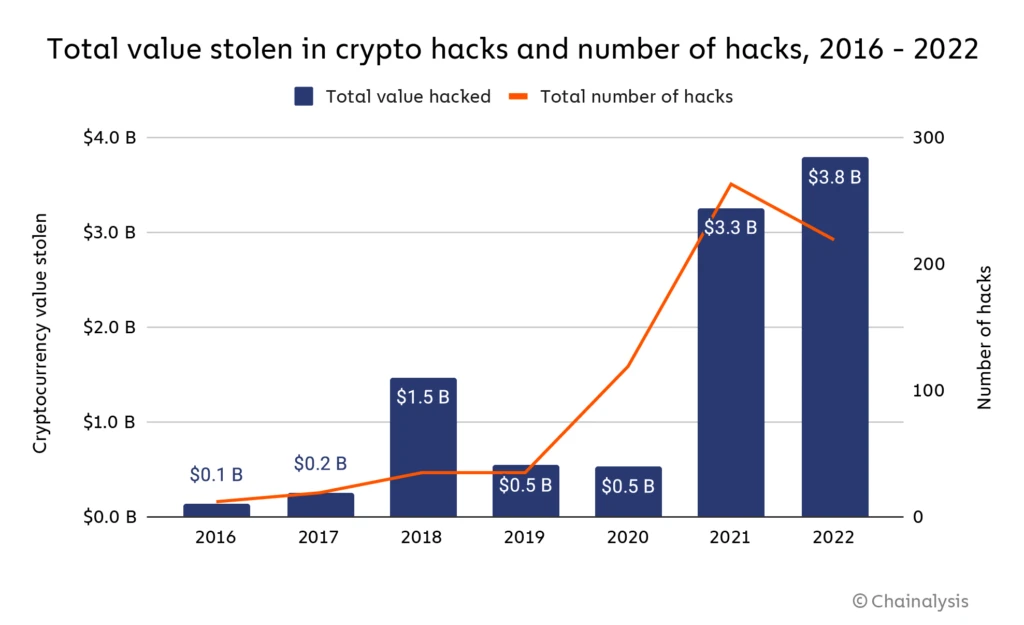

2022 年是加密货币行业史上黑客攻击规模最大的一年,该领域共有 38 亿美元被盗。

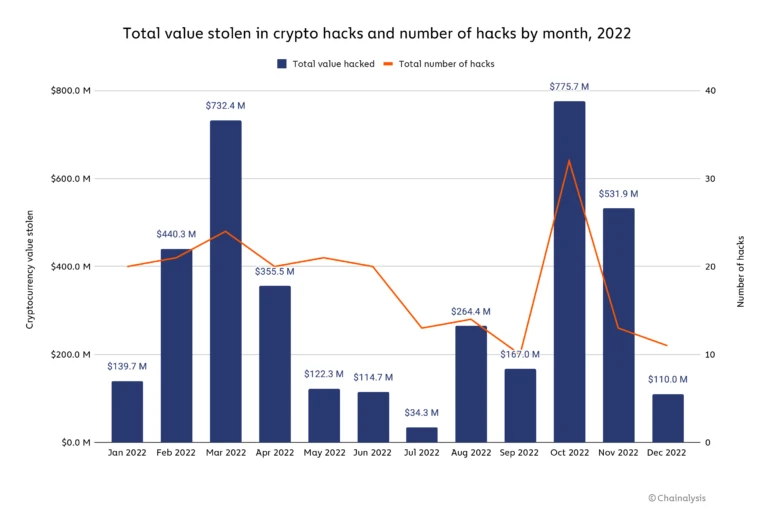

黑客活动在一年中起起伏伏,在 3 月和 10 月出现大幅飙升,后者成为有史以来加密货币黑客攻击事件最多的单月,在 32 次单独的攻击中被盗 7.757 亿美元。

黑客活动在一年中起起伏伏,在 3 月和 10 月出现大幅飙升,后者成为有史以来加密货币黑客攻击事件最多的单月,在 32 次单独的攻击中被盗 7.757 亿美元。

下面,我们将深入研究哪些类型的平台受黑客影响最大,并了解与朝鲜有关的黑客所扮演的角色,他们推动了 2022 年的大部分加密货币黑客活动,并打破了自身盗取加密货币最多的年度纪录。

下面,我们将深入研究哪些类型的平台受黑客影响最大,并了解与朝鲜有关的黑客所扮演的角色,他们推动了 2022 年的大部分加密货币黑客活动,并打破了自身盗取加密货币最多的年度纪录。

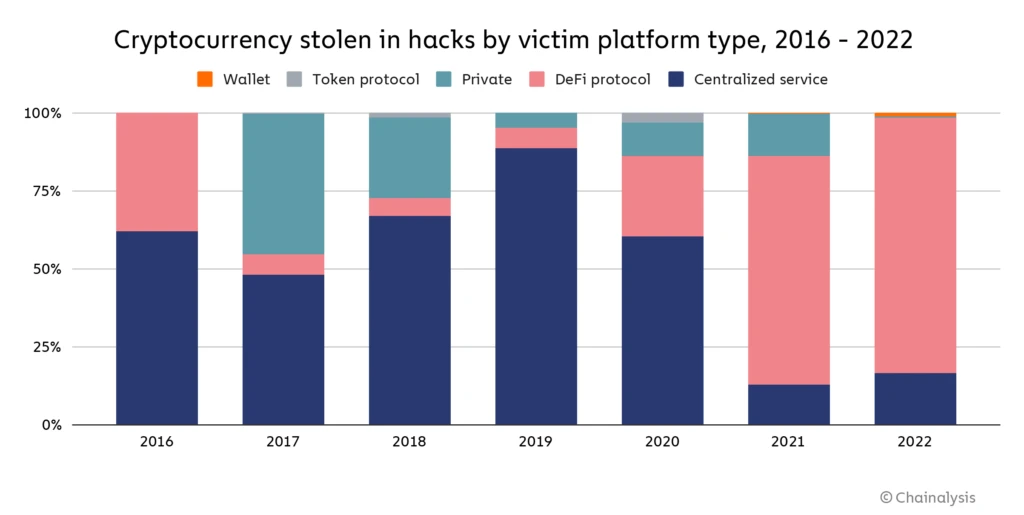

DeFi 协议是加密货币黑客攻击的最大受害者

在去年的《加密犯罪报告》(Crypto Crime Report)中,我们分析了 2021 年的 DeFi 协议如何成为加密黑客的主要目标。这一趋势在 2022 年加剧。

在黑客盗取的所有加密货币中,DeFi 协议作为受害方占到了 82.1% ,被盗总额为 31 亿美元,高于 2021 年的 73.3% 。在这 31 亿美元中, 64% 来自跨链桥协议。跨链桥是一种协议,允许用户将加密货币从一个区块链转移到另一个区块链,通常是通过将用户的资产锁定在原始链上的智能合约中,然后在第二个链上生成等量的资产。跨链桥对黑客来说是一个有吸引力的目标,因为智能合约实际上变成了一个巨大的、中心化的资金仓库,支持已桥接到新链上的资产——一个超乎想象的更理想的蜜罐。如果桥接变得足够大,其底层智能合约代码中的任何错误或其他潜在弱点几乎肯定最终会被不良分子发现和利用。

在黑客盗取的所有加密货币中,DeFi 协议作为受害方占到了 82.1% ,被盗总额为 31 亿美元,高于 2021 年的 73.3% 。在这 31 亿美元中, 64% 来自跨链桥协议。跨链桥是一种协议,允许用户将加密货币从一个区块链转移到另一个区块链,通常是通过将用户的资产锁定在原始链上的智能合约中,然后在第二个链上生成等量的资产。跨链桥对黑客来说是一个有吸引力的目标,因为智能合约实际上变成了一个巨大的、中心化的资金仓库,支持已桥接到新链上的资产——一个超乎想象的更理想的蜜罐。如果桥接变得足够大,其底层智能合约代码中的任何错误或其他潜在弱点几乎肯定最终会被不良分子发现和利用。

我们如何使 DeFi 更安全?

DeFi 是加密货币生态系统中增长最快、最引人注目的领域之一,主要是因为它的透明度。所有交易都发生在链上,管理 DeFi 协议的智能合约代码默认情况下是公开可见的,因此用户可以确切地知道他们的资金在使用时会发生什么。在 2023 年,这一点尤其有吸引力,因为过去一年的许多加密市场崩溃都是由于中心化加密货币企业的行动和风险状况缺乏透明度。但同样的透明度也使得 DeFi 如此脆弱——黑客可以扫描 DeFi 代码的漏洞,并在完美的时间进行攻击,以最大限度地窃取用户资产。

由第三方提供者执行的 DeFi 代码审计是一种可能的补救方法。区块链网络安全公司 Halborn 就是这样一个提供商,它以其干净的追踪纪录而闻名——没有任何通过 Halborn 审计的 DeFi 协议随后被黑客攻击。我们采访了 Halborn 首席运营官 David Schwed,他的背景包括在纽约梅隆银行等大型银行从事风险和安全工作,讨论了 DeFi 协议如何更好地保护自身。他强调,DeFi 中的许多问题归结于在安全方面缺乏投资。“一个大的协议应该有 10 到 15 个人的安全团队,每个人都有一个特定的专业领域,”他告诉我们。他还指出,核心问题是 DeFi 开发人员将增长置于其他一切之上,并将用于安全措施的资金直接用于提供奖励,以吸引用户。“DeFi 社区通常不要求更好的安全性——他们希望使用高收益的协议。但这些激励措施最终会带来麻烦。”

Schwed 告诉我们,DeFi 开发者应该向传统金融机构学习如何使他们的平台更安全。“你不需要像银行那样行动迟缓,但你可以向银行借鉴一些做法。”他推荐的措施包括:

- 用模拟攻击测试协议。DeFi 开发人员可以在测试网络上模拟不同的黑客场景,以测试他们的协议如何应对最常见的攻击向量。

- 利用加密货币的透明度。像以太坊这样的区块链的一个巨大优势是,在区块链上确认交易之前,交易在内存池中可见。Schwed 建议 DeFi 开发人员密切监控内存池,以发现智能合约上的可疑活动,从而尽早发现可能的攻击。

- 断路器。DeFi 协议应该构建自动流程,以便在检测到可疑活动时暂停协议和停止交易。“暂时给用户带来不便总比让整个协议资金被耗尽要好。”Schwed 说道。

Schwed 还告诉我们,监管机构在这里可以发挥作用,并且可以通过设置协议开发人员必须遵守的最低安全标准来帮助提高 DeFi 安全性。关于 DeFi 黑客的数据表明了一件事:无论是通过监管还是自愿采用,DeFi 协议都将大大受益于采用更好的安全性,以促进生态系统的增长、繁荣并最终渗透到主流。

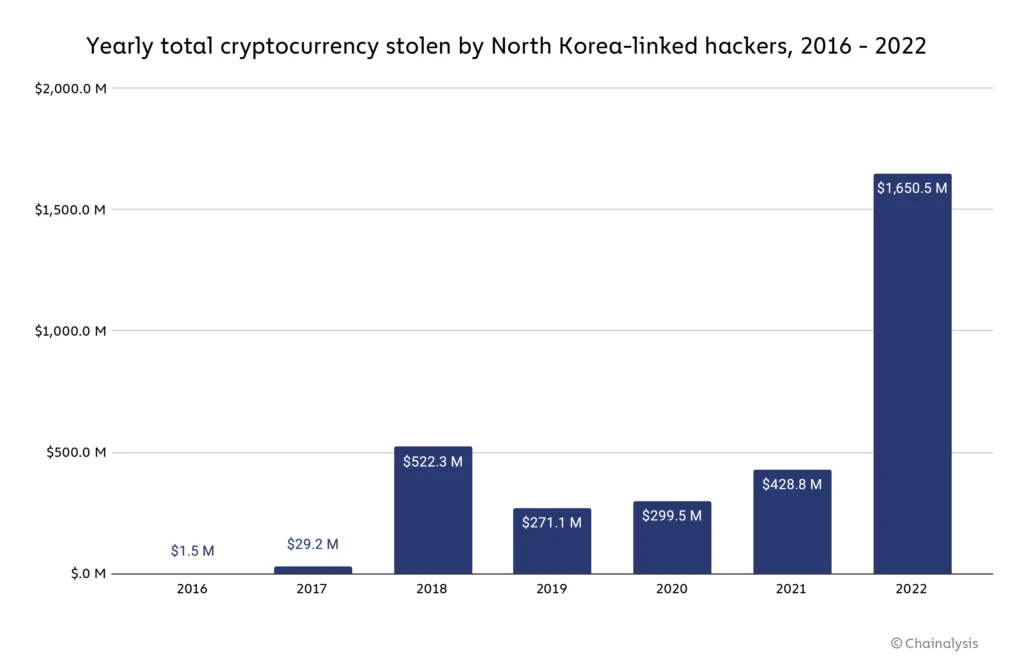

与朝鲜有关的黑客再次打破纪录: 17 亿美元被盗

与朝鲜有关的黑客,如网络犯罪集团 Lazarus Group 的黑客,是近些年以来最多产的加密货币黑客。在 2022 年,他们打破了自己的盗取纪录,我们认为他们通过几次黑客攻击盗取了价值约 17 亿美元的加密货币。而值得一提的是,朝鲜 2020 年的商品出口总额为 1.42 亿美元,因此毫不夸张地说,加密货币黑客攻击是该国经济的很大一部分来源。

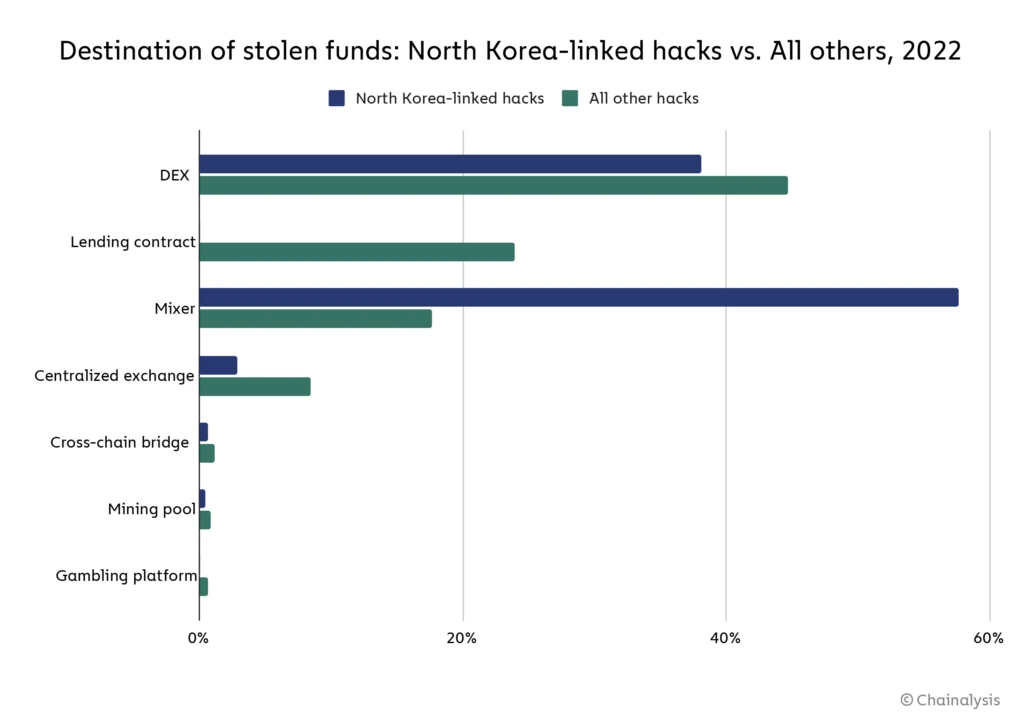

其中 11 亿美元是通过对 DeFi 协议的黑客攻击而被盗的,这使朝鲜成为 2022 年加剧的 DeFi 黑客攻击趋势背后的驱动力之一。与朝鲜有关的黑客倾向于将他们窃取的大部分加密货币发送到其他 DeFi 协议,这并不是因为这些协议对洗钱有效——与中心化服务相比,它们的透明度更高,实际上对洗钱非常不利——而是因为 DeFi 黑客攻击经常导致网络犯罪分子获得大量未在中心化交易所上线的非流动性代币。因此,黑客必须转向其他 DeFi 协议,通常是 DEX,以兑换更具流动性的资产。

其中 11 亿美元是通过对 DeFi 协议的黑客攻击而被盗的,这使朝鲜成为 2022 年加剧的 DeFi 黑客攻击趋势背后的驱动力之一。与朝鲜有关的黑客倾向于将他们窃取的大部分加密货币发送到其他 DeFi 协议,这并不是因为这些协议对洗钱有效——与中心化服务相比,它们的透明度更高,实际上对洗钱非常不利——而是因为 DeFi 黑客攻击经常导致网络犯罪分子获得大量未在中心化交易所上线的非流动性代币。因此,黑客必须转向其他 DeFi 协议,通常是 DEX,以兑换更具流动性的资产。

除了 DeFi 协议,与朝鲜有关的黑客还倾向于向混币器发送大笔资金,这通常是他们洗钱过程的基石。事实上,与朝鲜有关联的黑客进行的黑客攻击所获得的资金,比其他个人或团体窃取的资金转移到混币器的速度要快得多。但是他们用的是哪种混币器呢?我们接下来继续探讨。

除了 DeFi 协议,与朝鲜有关的黑客还倾向于向混币器发送大笔资金,这通常是他们洗钱过程的基石。事实上,与朝鲜有关联的黑客进行的黑客攻击所获得的资金,比其他个人或团体窃取的资金转移到混币器的速度要快得多。但是他们用的是哪种混币器呢?我们接下来继续探讨。

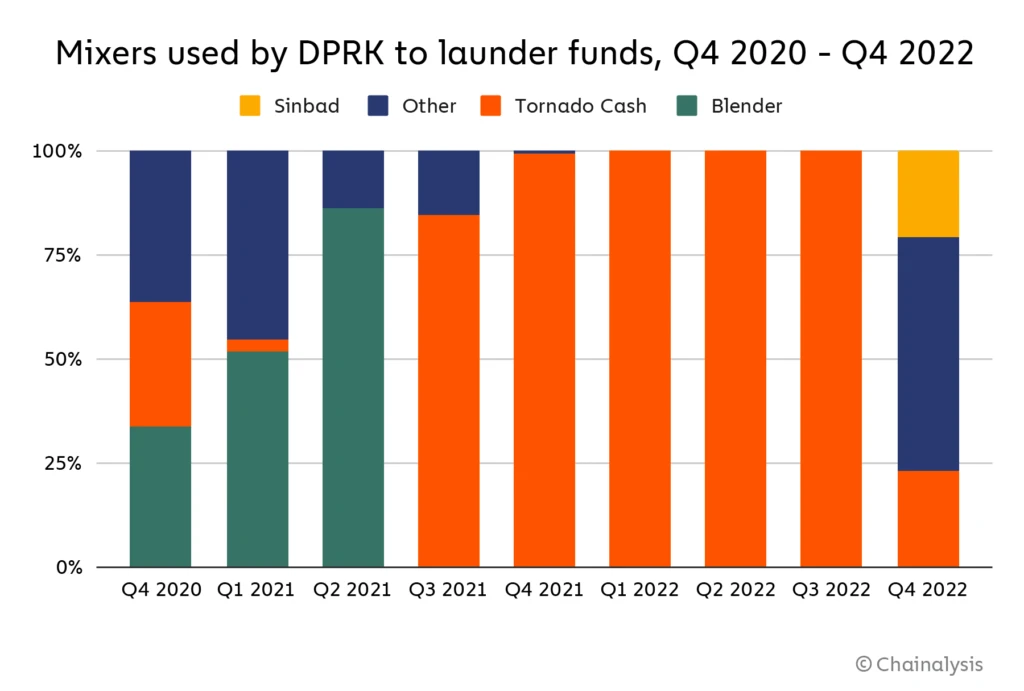

朝鲜黑客在 Tornado Cash 被美国 OFAC 盯上后使用的新混币器

在 2021 年和 2022 年的大部分时间里,与朝鲜有关的黑客几乎只使用“Tornado Cash”来清洗在黑客攻击中窃取的加密货币。原因不难理解——Tornado Cash 一度是最大的混币器,其独特的技术属性使得它所混合的资金相对难以追踪。

然而,当 Tornado Cash 在 2022 年 8 月被制裁时,黑客们做出了调整。虽然从那以后,与朝鲜有关的黑客仍然向 Tornado Cash 发送了一些资金,但我们可以从上面看到,在搅拌机被指定后不久,他们在 2022 年第四季度多样化了混币器的使用。这可能是因为,虽然 Tornado Cash 仍在运行,但其总交易量自被制裁以来已经下降,而且当使用它们的人越来越少时,混币器通常会变得不那么有效。从那以后,黑客们转向了另一个混币器 Sinbad,我们将在下面详细介绍。

然而,当 Tornado Cash 在 2022 年 8 月被制裁时,黑客们做出了调整。虽然从那以后,与朝鲜有关的黑客仍然向 Tornado Cash 发送了一些资金,但我们可以从上面看到,在搅拌机被指定后不久,他们在 2022 年第四季度多样化了混币器的使用。这可能是因为,虽然 Tornado Cash 仍在运行,但其总交易量自被制裁以来已经下降,而且当使用它们的人越来越少时,混币器通常会变得不那么有效。从那以后,黑客们转向了另一个混币器 Sinbad,我们将在下面详细介绍。

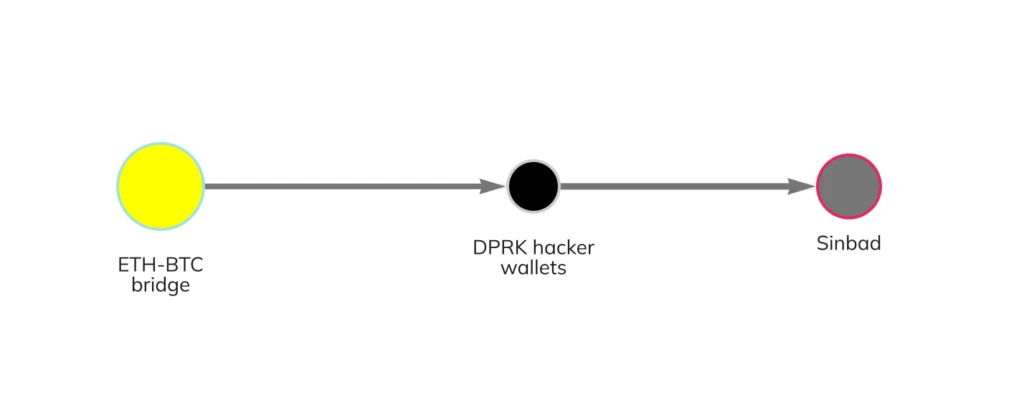

Sinbad

Sinbad 是一个相对较新的托管比特币混币器,于 2022 年 10 月开始在 BitcoinTalk 论坛上宣传其服务。Chainalysis 的调查人员在 2022 年 12 月首次发现了属于与朝鲜有关的黑客的钱包,这些黑客向该服务发送资金,参考下面的 Chainalysis Reactor 的图表。

正如我们在许多朝鲜指导的黑客攻击中看到的那样,黑客将以太坊区块链的被盗资金(包括在 Axie Infinity 攻击中被盗的一部分资金)桥接为比特币,然后将比特币发送给 Sinbad。在 2022 年 12 月至 2023 年 1 月期间,与朝鲜有关的黑客共向该混币器发送了 1429.6 枚比特币,价值约 2420 万美元。

正如我们在许多朝鲜指导的黑客攻击中看到的那样,黑客将以太坊区块链的被盗资金(包括在 Axie Infinity 攻击中被盗的一部分资金)桥接为比特币,然后将比特币发送给 Sinbad。在 2022 年 12 月至 2023 年 1 月期间,与朝鲜有关的黑客共向该混币器发送了 1429.6 枚比特币,价值约 2420 万美元。

虽然与朝鲜有关的黑客无疑是老练的,对加密货币生态系统构成了重大威胁,但执法部门和国家安全机构的反击能力正在增强。例如,去年,我们看到与朝鲜有关的黑客盗取资金首次被查获,当时特工们找回了在 Axie Infinity Ronin Bridge 黑客攻击中被盗的价值 3000 万美元的加密货币。我们预计未来几年还会有更多这样的情况发生,很大程度上是因为区块链的透明度。当每笔交易都纪录在公共账本上时,这意味着执法部门总能追踪到线索,即使是在事件发生多年后,这是非常宝贵的,因为调查技术会随着时间的推移而改进。他们不断增长的能力,加上 OFAC 等机构切断黑客首选的洗钱服务与加密生态系统其他部分的努力,意味着这些黑客攻击将变得越来越困难,所获也越来越少。