今天下午,加密用户 3155.eth 发文称,一些顶级 MEV 机器人正成为黑客的攻击目标,其「三明治攻击」中的交易模块被替换,目前已造成超过 2000 万美元的损失,这可能成为整个 MEV 生态系统的主要转折点。

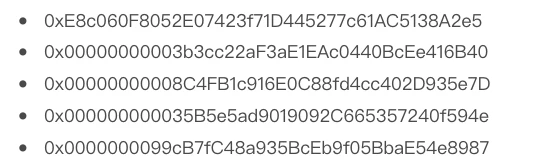

Odaily星球日报查询发现,黑客攻击发生在约 10 小时前(以太坊区块高度 16964664 ),黑客使用了八个钱包地址(链上原始资金来自 Kucoin),对五个 MEV 机器人实施攻击,分别是:

根据链上分析机构 Lookonchain 统计,目前总损失约 2520 万美元,主要涉及五大币种,具体如下: 7461 个 WETH(1340 万美元)、 530 万美元 USDC、 300 万美元 USDT、 65 个 WBTC(180 万美元)以及 170 万美元 DAI。

在了解本次攻击前,我们首先需要知道什么是 MEV 以及 MEV 是如何实现三明治攻击的?

所谓 MEV 是 “矿工可提取价值(Miner Extractable Value)”或 “最大可提取价值(Maximal Extractable Value)”的缩写。矿工或者验证者,有能力在区块内对交易进行排序,从而使得部分交易可以抢先交易。通常的做法是,一些 MEV 机器人会支付高昂的 GAS 费用从而获得验证者优先排序处理交易,通过价差获利;当然,也会有验证者直接下场,没有支付高昂 GAS 费用但优先打包自己的交易。

良性的 MEV 形式是套利、清算,而被 DeFi 玩家诟病的则是「三明治攻击」,即在原始交易之前就“插队”进行自己的交易购买资产,然后加价卖给原始购买者。通常而言,bundle 可以拆分为三笔交易: 1 )大量买入, 2 )被夹用户的交易;3 )大量卖出。

安全公司 CertiK 告诉Odaily星球日报,本次黑客攻击之所以能够成功,在于黑客自己成为验证器,可以看到 MEV 机器人的 bundle 原始信息,从而将第二步替换了成自己的交易,用便宜的 Token 换走了 MEV 机器人的资金。

“验证者一般需要访问某些特定信息来挖掘交易,而恶意验证者其实可以从中诸如公共内存池(mempool)中获取 bundle 的信息。flashbot 验证者通常比较可靠,因为他们都要通过 MevHUB 的 KYC 验证,以保证数据来源安全可信。在这种情况下,因为验证者掌握了信息,所以能先于 MEV 搜寻者或 MEV 机器人发起抢先交易。”

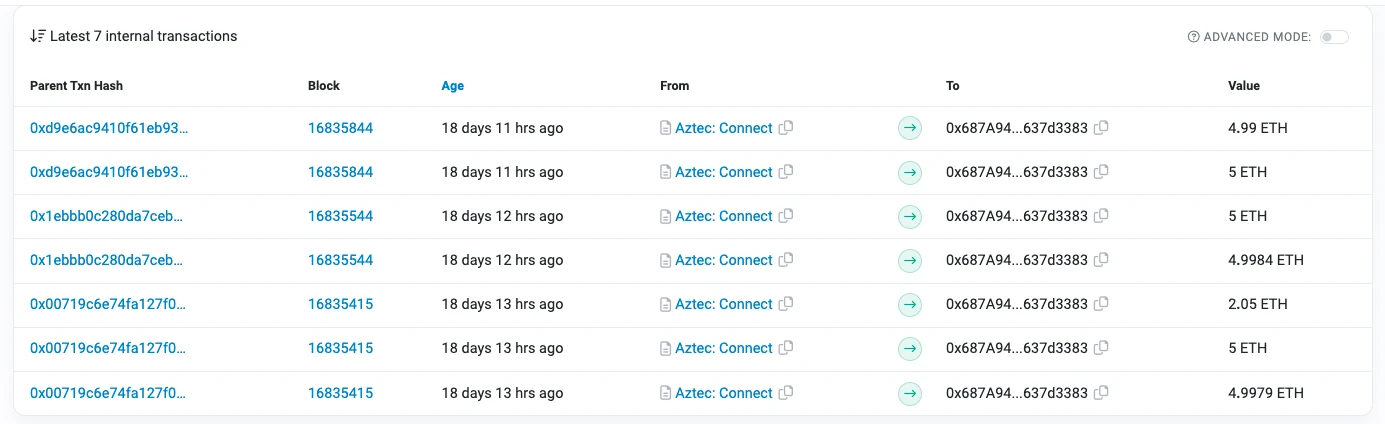

Odaily星球日报查询链上数据发现,以太坊区块 16964664 属于 Slot 6137846 ,由验证器 552061 提议,该验证器的 32 ETH 资金是黑客在 18 天通过隐私保护协议 Aztec Network 进行转账,汇入 0x 873 f 73 开头的地址,如下所示:

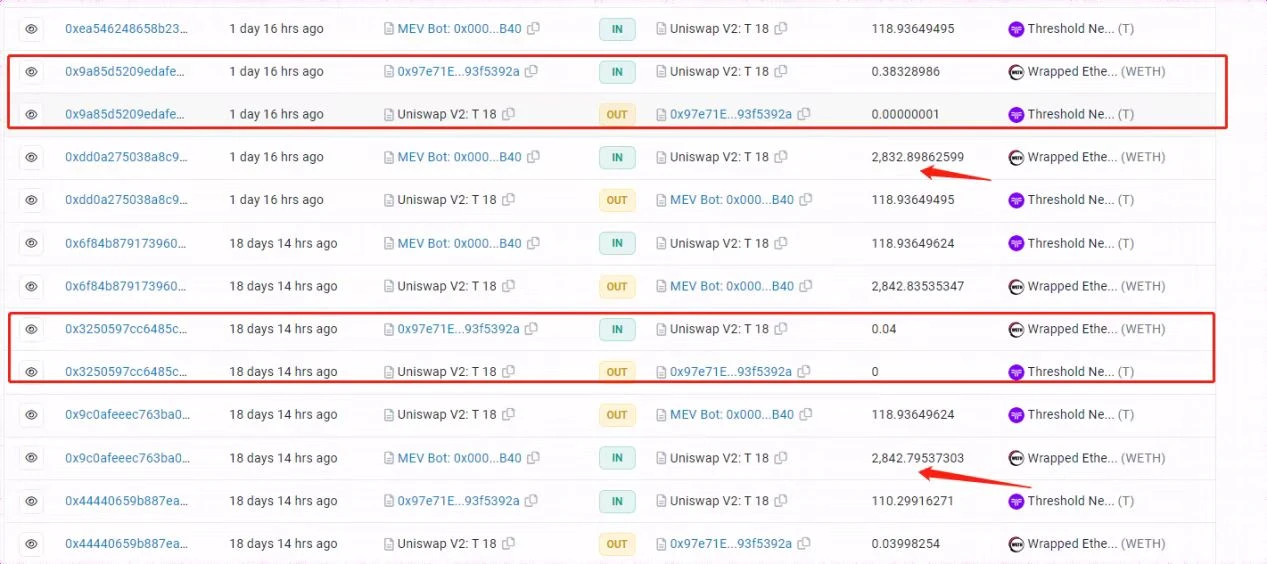

在完成了前期准备之后,攻击者会试探 MEV 机器人是否会抢跑交易。例如下图中,我们可以看到攻击者通过 0.04 WETH 试探 MEV 机器人,勾引 MEV 机器人进行抢跑套利;发现 Uniswap V2 的 ETH/Threshold 池中确实有 MEV 机器人进行监控,并且还会使用其所有的资金进行套利。在此期间,黑客也一直在试探 MEV 是否使用自己的验证器进行出块。

试探成功后,黑客会使用预先在 Uniswap V3 中兑换出来的大量代币,在低流动性的 V2 池内进行兑换操作,勾引 MEV 使用全部的 WETH 进行抢跑购买不值钱的 Threshold 代币;再用 Threshold 代币换走 MEV 机器人投入的所有 WETH。由于 MEV 进行抢跑的 WETH 已经被攻击交易兑换出来,所以 MEV 机器人想要重新换回 WETH 的操作会执行失败。

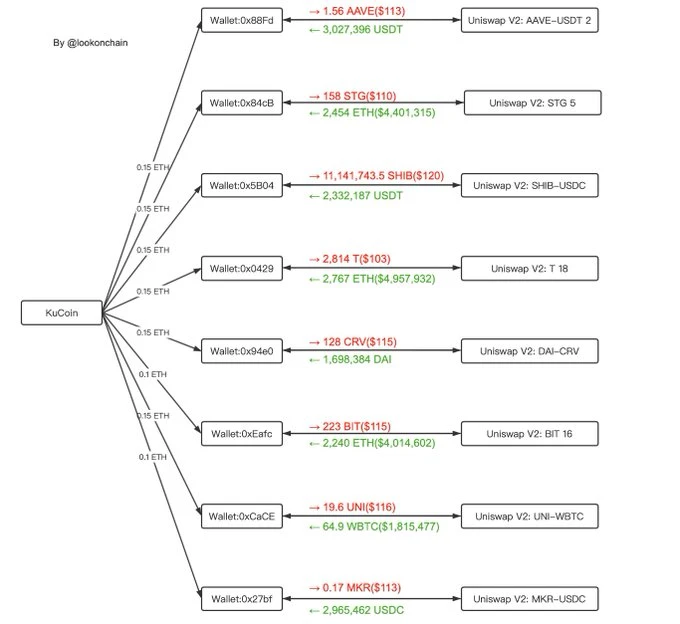

除了上面提到的 Threshold 代币,黑客还还操纵其他七个地址对 Uniswap V2 池中的 AAVE、STG、SHIB、CRV、BIT、UNI 以及 MKR 等七个代币进行价格操纵,实现获利,如下所示:

安全公司 Beosin 认为,黑客能够成功的原因主要有三个:一是 MEV 每次在低流动性池中套利会使用自身所有的资金,没有风险控制;二是 V2 池流动性不高,并被黑客操纵;三是具有验证节点权限,可以修改 bundle。

本次攻击事件,也给 MEV 搜寻者提了个醒,为了避免「三明治攻击」,需要及时调整交易策略,并选择一些有验证历史记录的“靠谱”验证者。链上数据显示,夹击 MEV 机器人的恶意验证者目前已被 Slash 惩罚并踢出验证者队列,相关资金已经汇聚到下面三个地址中,等待下一步行动,Odaily星球日报也将持续关注后续动向:

0x3c98d617db017f51c6a73a13e80e1fe14cd1d8eb;

0x5B04db6Dd290F680Ae15D1107FCC06A4763905b6;

0x27bf8f099Ad1eBb2307DF1A7973026565f9C8f69